Blog

Blog

O cenário nacional e internacional da regulação das capacidades estatais de intrusão digital

Publicado em: 14 de março de 2024

Em março de 2023, o Jornal O Globo revelou a existência de um esquema de espionagem pela Agência Brasileira de Inteligência (Abin) de autoridades públicas, políticos, jornalistas e ativistas durante o governo de Jair Bolsonaro. A assim chamada “Abin paralela” tem sido investigada pela Polícia Federal e provocado reações e preocupações de políticos, jornalistas e organizações da sociedade civil por seus impactos à democracia. Por meio da ferramenta FirstMile, produzida pela Cognyte, era possível explorar uma vulnerabilidade no Sistema de Sinalização 7 (SS7) para monitorar a localização de até 10 mil dispositivos simultaneamente. O SS7 está presente nas redes de dados móveis inferiores à rede 4G.

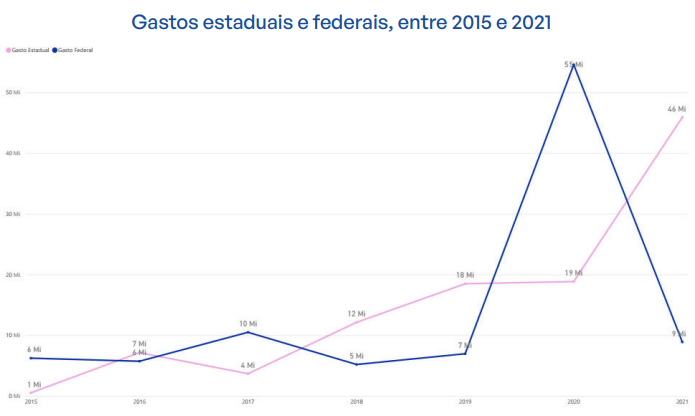

A Abin não é a única agência que detém tais capacidades. Em 2022, o IP.rec publicou o estudo “Mercadores da Insegurança” [1] mostrando a difusão de ferramentas de intrusão de dispositivos, sistemas e aplicações eletrônicos nas diversas forças brasileiras de aplicação da lei. Ferramentas como aquelas vendidas pela Cognyte ou pela Cellebrite, ambas empresas israelenses, estão presentes em todos os Estados brasileiros, além de diversos órgãos federais, como Polícia Federal, Polícia Rodoviária Federal e até o Conselho Administrativo de Defesa Econômica, além de órgãos das Forças Armadas.

Fonte: Mercadores da Insegurança: conjuntura e riscos do hacking governamental no Brasil

Durante o governo Bolsonaro, a Secretaria de Operações Integradas do Ministério da Justiça, a Seopi, distribuiu para as forças estaduais equipamentos da Cellebrite, por meio do Projeto Excel. Em outubro de 2023, a Agência Pública reportou a eficácia da Cognyte em vender para 9 estados. Em seguida, Tatiana Dias e Paulo Motoryn, no The Intercept Brasil, detalharam a acelerada adoção estatal dessas ferramentas. Na Revista Piauí de dezembro, Allan de Abreu investigou o abuso de ferramentas de intrusão em diversos estados brasileiros. No caso do Amazonas fica muito evidente o potencial de abuso de poder facilitado por tecnologias. Ao Ministério Público do Amazonas foi denunciado que “agentes da Secretaria de Segurança estavam extorquindo comerciantes de ouro depois de monitorá-los com o GI-2 e outro programa, conhecido como Guardião”. GI-2 é outra ferramenta da Cognyte, encontrada em nossa pesquisa “Mercadores da Insegurança”.

Da Última Milha à Ação Direta de Inconstitucionalidade por Omissão 84

Após denúncias graves sobre “Abin paralela”, a tensão tem subido. A partir da denúncia n’O Globo, a investigação da Polícia Federal cumpriu diversos mandados de busca e apreensão, inclusive contra o ex-diretor da Abin de Bolsonaro, o deputado Alexandre Ramagem, e contra Carlos Bolsonaro, filho do ex-presidente. O governo federal exonerou alguns funcionários da cúpula da Abin relacionados ao escândalo. Em dezembro de 2023, a Procuradoria Geral da República (PGR) entrou com a Ação Direta de Inconstitucionalidade por Omissão (ADO) 84 junto ao Supremo Tribunal Federal (STF). A PGR pede que o STF reconheça a omissão do Congresso Federal em regulamentar o uso de:

programas de intrusão virtual remota e de ferramentas de monitoramento secreto e invasivo de aparelhos digitais de comunicação pessoal – smartphones, tablets e dispositivos eletrônicos similares – a fim de dar efetividade aos mandamentos constitucionais de proteção estatal da intimidade e da vida privada, e de inviolabilidade do sigilo das comunicações pessoais e de dados, estatuídos no art. 5º, X e XII, da Constituição Federal. (p.1)

Essas ferramentas vêm sendo utilizadas sob as justificativas de combate ao terrorismo e ao crime organizado. É sob esses pretextos, inclusive, que os serviços de inteligência de segurança têm sido estruturados e operados [2]. Para a PGR, não há regras adequadas para casos de ferramentas de intrusão remota. Por isso, pede ao STF que estabeleça regras provisórias para proteção dos direitos fundamentais à intimidade, à privacidade e à inviolabilidade do sigilo das comunicações pessoais e de dados até que o Congresso Nacional faça seu papel de regulamentador.

Além de declarar inconstitucional essa omissão do legislativo federal, a PGR solicitou que seja fixado prazo razoável para que se resolva o vácuo legislativo e que sejam estabelecidas “balizas provisórias à salvaguarda aos direitos fundamentais” (p.58) afetados. A ação solicita, especificamente, legislação que regule:

1) spywares, como o Pegasus do NSO Group, que intercepta dados ao infectar um dos dispositivos envolvidos na comunicação; 2) Imsi Catchers, como o Pixcell (NSO Group) e o GI2 (Cognyte/Verint), que simulam estações rádio-base capturando dispositivos próximos; 3) dispositivos que rastreiam a localização de um alvo específico através da rede celular, como o First Mile (Cognyte/Verint) e o Landmark (NSO Group) (p.55)

Dessa forma, a ADO 84 excluiu uma gama de ferramentas menos intrusivas e menos custosas, mas muito mais adquiridas. Ou seja, ficam de fora as ferramentas forense de dispositivos móveis (Mobile Device Forensic Tool, MDFT), como aquelas fornecidas pela israelense Cellebrite para agências de investigação e as mesas disponibilizadas pela Seopi às Secretarias Estaduais de Segurança por meio do Projeto Excel. Apesar de levantarem menos alarme à sociedade civil e já estarem bem mais integradas ao ferramental policial brasileiro, tais ferramentas têm seus riscos aumentados por operarem em um vácuo regulatório, como nós concluímos no relatório de pesquisa “Mercadores da Insegurança”.

O Pall Mall Process

As discussões sobre regulamentação de ferramentas de intrusão em dispositivos eletrônicos não são exclusividade do Brasil. Há alguns anos casos graves revelados por jornalistas e pesquisadores de cibersegurança vêm ganhando atenção e engatilhando processos regulatórios. Ao longo dos anos, organizações como Citizen Lab e Anistia Internacional têm investigado dispositivos com suspeitas de infecção pelo Pegasus. Dentre os achados, há confirmação contra líderes pró-independência da Catalunha em 2020, região da Espanha, contra o gabinete do Primeiro Ministro do Reino Unido em 2020 e 2021, além de diversos jornalistas e defensores de direitos humanos, como a jornalista russa Galina Timchenko, por regimes autoritários, como no caso do assassinato do jornalista saudita Jamal Khashoggi dentro do Consulado da Arábia Saudita em Istambul, Turquia, em 2018.

O Pegasus Project, iniciativa de investigação jornalística internacional, teve acesso, em 2020, a uma lista de 50 mil telefones alvos do spyware da empresa israelense NSO Group, incluindo 600 políticos de 32 nações, incluindo o presidente francês Emmanuel Macron e outros 13 líderes e ex-líderes de Estados, além de ativistas, jornalistas, advogados e dissidentes políticos. A inspeção de smartphones indicoum a conexão do spyware à casos de assassinato, tortura, perseguição e censura. Por isso, há alguns anos, a pressão contra essas ferramentas tem deixado de ser liderada apenas pela sociedade civil e passou a contar com apoio e iniciativa de líderes de países mais democráticos.

Em 2021, o governo dos Estados Unidos adicionou à Lista de Entidades as desenvolvedoras de spyware NSO Group e Candiru, restringindo-a de fazer negócios com empresas estadunidenses. Em 2023, foi a vez do Predator, produzido pela Cytrox, que foi vendida para a Intellexa. Em março de 2024, o Departamento do Tesouro dos EUA promoveu sanções contra dois indivíduos e cinco entidades ligados à Intellexa por seu papel no desenvolvimento, operação e distribuição do Predator contra oficiais de governo, jornalistas e especialistas nos Estados Unidos. Nessa linha, governos europeus e o estadunidense têm dialogado para trazer maior regulação ao ‘mercado da insegurança’.

Em março de 2023, Austrália, Canadá, Costa Rica, Dinamarca, França, Nova Zelândia, Noruega, Suécia, Suíça, Reino Unido e os Estados Unidos da América assinaram uma declaração conjunta de esforços para combater a proliferação e abuso de spyware comercial. Menos de um ano depois, em fevereiro de 2024, foi publicado o “Pall Mall Process”, uma declaração conjunta de enfrentamento do abuso de spyware comercial e de outras ferramentas de intrusão digital e às violações de Direitos Humanos que frequentemente representam. Assinado por diversos países, como França, Reino Unido e EUA, e grandes empresas de tecnologia, como Meta, Google e Microsoft, o documento busca traçar princípios e opções de políticas para Estados, indústria e sociedade civil sobre desenvolvimento, facilitação, compra e uso dessas ferramentas.

Israel, ator chave no mercado de spyware e outras ferramentas de intrusão digital, lar do NSOGroup, Candiru e Intellexa, dentre outros, esteve ausente do processo. Além disso, países com casos de abuso no uso das ferramentas, se abstiveram de assinar o acordo, como México, Espanha e Hungria. Em resumo, o acordo busca estabelecer regras e princípios, além de criar um espaço inclusive para debate e organização para controlar o desenvolvimento, facilitação, compra e uso de “capacidades de ciberintrusão comercialmente disponíveis” (tradução livre), definindo os seguintes princípios:

- Responsabilidade (Accountability): A atividade deve ser conduzida de forma legal e responsável, em linha com o quadro para o comportamento responsável do Estado no ciberespaço e com o direito internacional existente, e com os quadros nacionais. Devem ser tomadas medidas, conforme apropriado, para responsabilizar os Estados cuja atividade é inconsistente com o direito internacional dos direitos humanos e para responsabilizar os intervenientes não estatais nos sistemas nacionais, conforme apropriado.

- Precisão: O desenvolvimento e a utilização de capacidades devem ser conduzidos com precisão, de forma a garantir que evitem ou mitiguem consequências não intencionais, ilegais ou irresponsáveis.

- Supervisão: Devem existir mecanismos de avaliação e de devida diligência (tanto por utilizadores como por fornecedores – incluindo Estados e intervenientes da indústria) para garantir que a actividade é realizada de forma legal, responsável e pode incorporar princípios como legalidade, necessidade, proporcionalidade e razoabilidade, informados pelas leis e normas internacionais existentes.

- Transparência: As interações comerciais devem ser conduzidas de forma a garantir que a indústria e os utilizadores compreendam as suas cadeias de abastecimento; construindo confiança nas práticas comerciais responsáveis dos fornecedores com quem interagem. (tradução livre)

Vale atenção também para as definições usadas pelo acordo, como mercado de vulnerabilidades, software de vigilância intrusiva comercial e capacidade cibernética destrutiva ou disruptiva, dentre outras. O processo, que contou com participação multissetorial, é um avanço, mas há muito a fazer para lidar efetivamente com os riscos das capacidades possibilitadas por esse mercado. Em 2025, haverá uma conferência para continuar de onde pararam, avaliar o progresso feito e avançar nas discussões.

Grandes poderes, poucas responsabilidades?

Operando em quase total sigilo, muitas das agências de segurança no Brasil e no mundo têm usado crescentes capacidades de intrusão digital, sejam elas adquiridas de fora ou desenvolvidas por seus quadros. Uma das preocupações da PGR na ADO 84 é justamente as diferentes capacidades mais ou menos inéditas das ferramentas de intrusão virtual remota, mais urgente ainda em um contexto de ubiquidade da computação e, portanto, da vigilância [3] [4]. Como consta na petição inicial:

Tais ferramentas tecnológicas são aptas a interceptar comunicações telefônicas e telemáticas, a partir da “infecção” de dispositivos eletrônicos por um programa espião (spyware) e, com isso, possibilitar aos intrusos monitorar conversas, escutar o som ambiente pelo microfone do dispositivo; captar imagens por meio das câmeras frontal e traseira; determinar a localização em tempo real, por meio do sistema de GPS; capturar as imagens da tela e acompanhar em tempo real tudo o que é digitado (keylogger) ou visualizado pelo usuário, funcionalidades que podem vir a ser obtidas sem qualquer intervenção do usuário-vítima (“zero click”) (grifos meus)

No caso do acordo assinado em fevereiro, a preocupação com capacidades está no próprio nome – “The Pall Mall Process: tackling the proliferation and irresponsible use of commercial cyber intrusion capabilities”. Assim, um caminho importante para encarar as ferramentas de intrusão digital é confrontar detalhadamente a “transparência de capacidades”. Segundo essa abordagem “básica” de Andrew Clement, tendo em mente o caso Canadense, para uma agências de segurança ser mais responsiva (accountable) e confiável, ela “deve adotar uma política de abertura que equilibre de forma adequada e comprovada as necessidades legítimas de sigilo com a divulgação de capacidades básicas de vigilância.” [5, p.129, tradução livre]

Nesse sentido, Clement critica a Communications Security Establishment (CSE), agência de inteligência de segurança canadense, por não reconhecer que “pode haver interesse público em divulgar algumas de suas capacidades básicas” (p.143, tradução livre). O ponto central para uma “transparência de capacidades” é reconhecer que entre a postura atual de sigilo total de agências como a CSE, a Abin e tantas forças de aplicação da lei estaduais e federais perguntadas via Lei de Acesso à Informação durante nosso estudo [1] e o “sigilo que é comprovadamente necessário para a eficácia, existe um amplo meio-termo de transparência e responsabilização que vale a pena explorar, especialmente relacionado com as capacidades de vigilância doméstica.” [5, p.143, tradução livre]

É importante, contudo, ir além do que o autor propõe e avaliar em que medida há alinhamento ou justificativa em termos de legalidade, necessidade, proporcionalidade e proteção de dados pessoais para a aquisição e uso de certas capacidades de intrusão digital. São princípios que, inclusive, estão ausentes do “Pall Mall Process”. Apesar de ser uma abordagem “básica”, como o próprio autor caracteriza, a “transparência de capacidades” é uma contribuição útil para enfrentar a assimetria de informação e, portanto, de poder, entre Estado e cidadãos. Algumas agências de segurança ao redor do mundo não parecem reconhecer ou querer reconhecer que os seus poderes devem ser acompanhados por novos deveres a fim de mitigar riscos e evitar abusos.

Talvez estejamos presenciando uma tempestade quase perfeita para avançar na regulamentação das crescentes capacidades estatais de intrusão digital, visando defender direitos humanos dos riscos advindos das diversas ferramentas de intrusão digital existentes também no arsenal das forças de segurança brasileiras. Isso inclui a luta da sociedade civil pelo banimento de determinadas capacidades reconhecidas como mais perigosas aos direitos fundamentais e ao regime democrático.

Referências

[1] RAMIRO, André (coord.); AMARAL, Pedro; CANTO, Mariana & PEREIRA, Marcos César M. Mercadores da insegurança: conjuntura e riscos do hacking governamental no Brasil. IP.rec, 2023. Disponível em: https://ip.rec.br/wp-content/uploads/2022/11/Mercadores-da-inseguranca.pdf. Acesso em 03 mar. 2024.

[2] SHEPTYCKI, James. The police intelligence division-of-labour. In: Policing Across Organisational Boundaries. Routledge, 2020. p. 39-54.

[3] ARAYA, Agustin A. Questioning ubiquitous computing. In: Proceedings of the 1995 ACM 23rd annual conference on Computer science. 1995. p. 230-237.

[4] CUFF, Dana. Immanent domain: Pervasive computing and the public realm. Journal of architectural education, v. 57, n. 1, p. 43-49, 2003.

[5] CLEMENT, Andrew. Limits to Secrecy: What Are the Communications Security Establishment’s Capabilities for Intercepting Canadians’ Internet Communications? In: LYON, David; WOOD, David Murakami (Ed.). Big data surveillance and security intelligence: The Canadian case. UBC Press, 2020.[6] JARVIS, Craig. Crypto wars: the fight for privacy in the digital age: A political history of digital encryption. CRC Press, 2020.

Pedro Amaral

Mestre e doutorando em sociologia pela Universidade Federal de Pernambuco. Graduado em Ciências Sociais pela Universidade Federal de Pernambuco e pela Universidade de Hamburgo, Alemanha. Pesquisador do Núcleo de Estudos e Pesquisas em Políticas de Segurança (Neps) da UFPE, desde 2014. Tem interesse na economia política da internet e nas dimensões interacionais da adoção de tecnologias. Tem feito pesquisa de campo desde 2012 e tem se dedicado mais à etnografia e métodos quantitativos. No IP.rec, atua na área de Privacidade em Vigilância, com ênfase em políticas de criptografia e tecnologia na segurança pública.